JPEGファイルなどになりすまし、Keychain情報を盗み出すマルウェア「OSX/Keydnap」が確認されているそうです。詳細は以下から。

![]()

昨日Bitdefenderがバックドアを作成し、MacをコントロールするBackdoor.MAC.Eleanorの情報を公開しましたが、本日新たにJPEGファイルなどになりすまし、Keychain情報を盗み出すマルウェア「OSX/Keydnap」が確認されたとしてESETが警告しています。

Have you seen this #OSX malware? #Keydnap steals keychain content and keeps a backdoor open: https://t.co/X2oj1FOkZ1 pic.twitter.com/Ndn9eMaaif

— ESET (@ESET) 2016年7月6日

OSX/Keydnap backdoor

All samples of the backdoor we have seen have the filename icloudsyncd. The malware has a version string that is reported to the C&C server. So far, we have seen two versions: 1.3.1 first seen in May 2016 and 1.3.5 in June.New OSX/Keydnap malware is hungry for credentials

感染経路

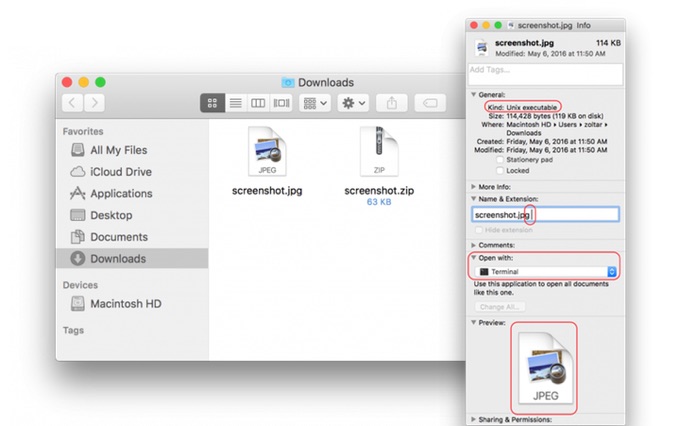

OSX/Keydnapの感染経路はメッセージなどの添付ファイルや悪意のあるWebサイトなどで配布されており、このマルウェアは一見画像”.jpg “やテキスト”.txt “ファイルの様に見えますが、アイコンが偽装され、拡張子の最後にスペースが含まれておりダブルクリックすると実行ファイル(Mach-O)がターミナルを開くそうです。

What we know is that a downloader component is distributed in a .zip file. The archive file contains a Mach-O executable file with an extension that looks benign, such as .txt or .jpg. However, the file extension actually contains a space character at the end, which means double-clicking the file in Finder will launch it in Terminal and not Preview or TextEdit.

New OSX/Keydnap malware is hungry for credentials

この実行ファイルは一瞬だけターミナルを起動し、直ぐにプレビューやテキストエディタを起動し目的のファイルと入れ替わるため気づきにくいようで、ESETはそのマルウェアを実行した時のキャプチャー動画も公開しています。

Keydnapの挙動

実行ファイルが開かれるとKeydnapは他の実行ファイルをダウンロードし、バックドアを作成、Macのモデル(ex: MacBookPro9,2)やOS Xのカーネルバージョン, IPアドレスなどの個人情報を収集するそうですが、

Keychain stealing

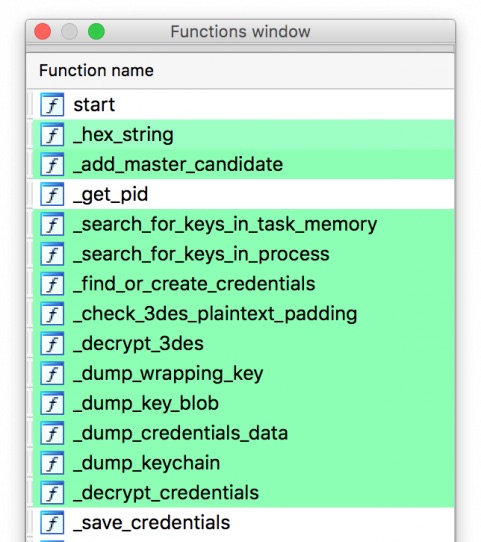

The OSX/Keydnap backdoor is equipped with a mechanism to gather and exfiltrate passwords and keys stored in OS X’s keychain. The author simply took a proof-of-concept example available on Github called Keychaindump.[…] One of the reasons we think the source was taken directly from Github is that the function names in the source code are the same in the Keydnap malware.New OSX/Keydnap malware is hungry for credentials

ESETの解析ではこのマルウェアはKeychainの情報も収集しており、マルウェア中には4年前に公開されたKeychain情報をダンプするPoC「Keychaindump」に使用されている関数がそのまま利用されていることを確認しているそうです。

予防&対処法

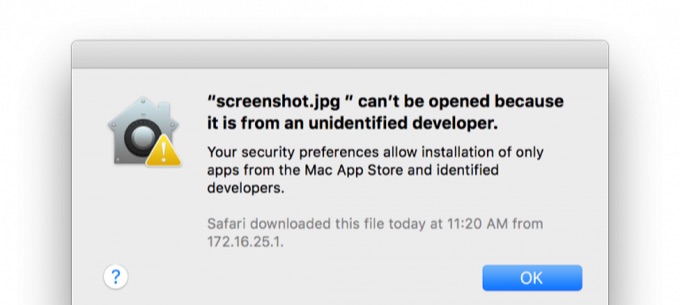

Keydnapはうまく偽装されていますが、このマルウェアのダウンローダーアプリは非署名で実行する際にはOS X(macOS)のGetekeeperが警告を出してくれるため、

The downloader is an unsigned Mach-O executable. Thus, if the file is downloaded from an internet browser and Gatekeeper is activated on the machine – the default in recent versions of OS X and macOS – it will not execute and display a warning to the user.

New OSX/Keydnap malware is hungry for credentials

Gatekeeperを「すべてのアプリケーションを許可」に設定しているユーザーは設定を見直すか、Keydnapに対応したアンチウィルスアプリなどを導入することをお勧めします。

- info_list.txt – VirusTotal

- screenshot_2016-06-28-01.jpg – VirusTotal

- screenshot.jpg – VirusTotal

- logo.jpg – VirusTotal

- screenshot_9324 2.jpg – VirusTotal

- New OSX/Keydnap malware is hungry for credentials – Welivesecurity

- malware-ioc/keydnap at master · eset/malware-ioc – GitHub

コメント